Wana Decrypt0r

Минувшая пятница, а так же последовавшие за ней выходные, запомнятся надолго не только ИБ-экспертам, но и пользователям по всему миру. Информационная безопасность неожиданно стала темой номер один во всех СМИ мира, и «благодарить» за это нужно шифровальщик Wana Decrypt0r, который также известен под названиями WCry, WannaCry, WannaCrypt0r и WannaCrypt.

12 мая 2017 года вымогатель атаковал сотни компаний и учреждений по всему миру, а также не обошел вниманием простых пользователей. В настоящее время количество заражений уже равняется примерно 200 000, и наблюдать за распространением малвари можно при помощи этой карты, в режиме реальном времени.

Проблема заключается в том, что шифровальщик распространяется через брешь в SMBv1, а также применяет эксплоиты, которые хакерская группировка The Shadow Brokers ранее похитила у АНБ и опубликовала в открытом доступе: ETERNALBLUE и DOUBLEPULSAR. По сути, чтобы заразиться Wana Decrypt0r, достаточно просто включить уязвимый компьютер. Жертве не нужно посещать вредоносные сайты и открывать подозрительные почтовые вложения. Проникнув в систему, малварь шифрует файлы пользователя, заменяя их разрешение на .WNCRY и требует выкуп в размере $300-600 в биткоин эквиваленте.

При этом патч для уязвимости, которую эксплуатируют злоумышленники, был выпущен компанией Microsoft еще в марте 2017 года. Фактически жертвами атак становятся пользователи и организации, которые не следят за безопасностью и обновлением своих систем. Всем, кто по какой-то причине еще не установил обновление MS17-010, настоятельно рекомендуется сделать это немедленно. Также, учитывая серьезность ситуации, в минувшие выходные компания Microsoft представила экстренные патчи для давно неподдерживаемых ОС: Windows XP, Windows 8 и Windows Server 2003.

Напомню, что в выходные «вымогательский апокалипсис», охвативший весь мир, сумел временно приостановить британский исследователь-одиночка, известный под ником MalwareTech. Он практически случайно обнаружил в коде WannaCry механизм «аварийного отключения». Как оказалось, перед началом работы малварь обращается к домену juqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, проверяя, существует ли он. Если домен не зарегистрирован, малварь начинает шифровать файлы. Однако если домен существует, вымогатель останавливает процесс заражения. Зарегистрировав домен всего за несколько фунтов, MalwareTech дал начало целой sinkhole-операции и сумел временно остановить вымогателя.

Новые версии

Однако начинается понедельник, и эксперты предупреждают, что с выходом людей на работу нас явно ожидает новый виток атак. Так, исполнительный директор Европола Роберт Вейнрайт (Robert Wainwright) заявил журналистам ITV, что количество атак должно начать расти утром понедельника, а правительство Индонезии опубликовало специальное предупреждение, связанное с началом рабочей недели.

Откуда взяться атакам, если эксперты задействовали «аварийное отключение» шифровальщика? Дело в том, что уже в воскресенье появились сообщения об обнаружении новых версий WannaCry.

Первым об обнаружении новой версии шифровальщика, без аварийного «рубильника», в своем Twitter сообщил эксперт «Лаборатории Касперского» Костин Райю (Costin Raiu). Чуть позже исследователь удалил эти сообщения и объяснил, что поспешил с выводами.

My bad - finished analyzing all #Wannacry worm mods we have and they all have the kill switch inside. No version without a kill-switch yet.

Информация о рекламе в Твиттере & Конфиденциальность

Позже ситуацию немного прояснил эксперт Microsoft Мэтью Сюиш (Matthieu Suiche). В своем блоге и Twitter исследователь объясняет, что новые версии Wana Decrypt0r, не полагающиеся в работе на домен juqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, действительно были обнаружены. Просто одна из них «работает только частично — лишь распространяется, но не шифрует файлы из-за повреждения архива». Эту версию обнаружили эксперты «Лаборатории Касперского», так как кто-то загрузил файл на сайт VirusTotal. Более данный вариант пока нигде замечен не был.

A patched (non recompiled) variant with *NO* kill-switch is out there too. Patched jump and zeroed the URL. See screenshots below. #WannaCry

Информация о рекламе в Твиттере & Конфиденциальность

Еще одна версия SMB-червя, по словам Сюиша, имеет в коде новый «рубильник» — домен ifferfsodp9ifjaposdfjhgosurijfaewrwergwea.com, который эксперт немедленно зарегистрировал, поступив по примеру MalwareTech.

New kill switch detected ! http://www.ifferfsodp9ifjaposdfjhgosurijfaewrwergwea.com #WannaCry - Just pushed for an order !

Информация о рекламе в Твиттере & Конфиденциальность

В итоге были обнаружены следующие новые варианты:

Name : 07c44729e2c570b37db695323249474831f5861d45318bf49ccf5d2f5c8ea1cd LastWriteTime : 5/14/2017 5:56:00 PM MD5 : D724D8CC6420F06E8A48752F0DA11C66 SHA2 : 07C44729E2C570B37DB695323249474831F5861D45318BF49CCF5D2F5C8EA1CD Length : 3723264

Name : 24d004a104d4d54034dbcffc2a4b19a11f39008a575aa614ea04703480b1022c LastWriteTime : 5/13/2017 7:26:44 AM MD5 : DB349B97C37D22F5EA1D1841E3C89EB4 SHA2 : 24D004A104D4D54034DBCFFC2A4B19A11F39008A575AA614EA04703480B1022C Length : 3723264

Name : 32f24601153be0885f11d62e0a8a2f0280a2034fc981d8184180c5d3b1b9e8cf LastWriteTime : 5/14/2017 4:11:45 PM MD5 : D5DCD28612F4D6FFCA0CFEAEFD606BCF SHA2 : 32F24601153BE0885F11D62E0A8A2F0280A2034FC981D8184180C5D3B1B9E8CF Length : 3723264

Имитаторы

Разумеется, столь оглушительный «успех» WannaCry не мог не спровоцировать появление многочисленных подражателей. Известный исследователь и основатель сайта BleepingComputer Лоренс Абрамс (Lawrence Abrams) уже обнаружил четырех имитаторов, и их число явно будет расти.

Наиболее продвинутым «клоном» на данный момент является DarkoderCrypt0r, который полностью копирует экран блокировки WannaCry (за исключение адреса сайта злоумышленников, биткоин-кошелька и так далее). Пока малварь шифрует файлы лишь на рабочем столе жертвы, заменяя их расширение на .DARKCRY.

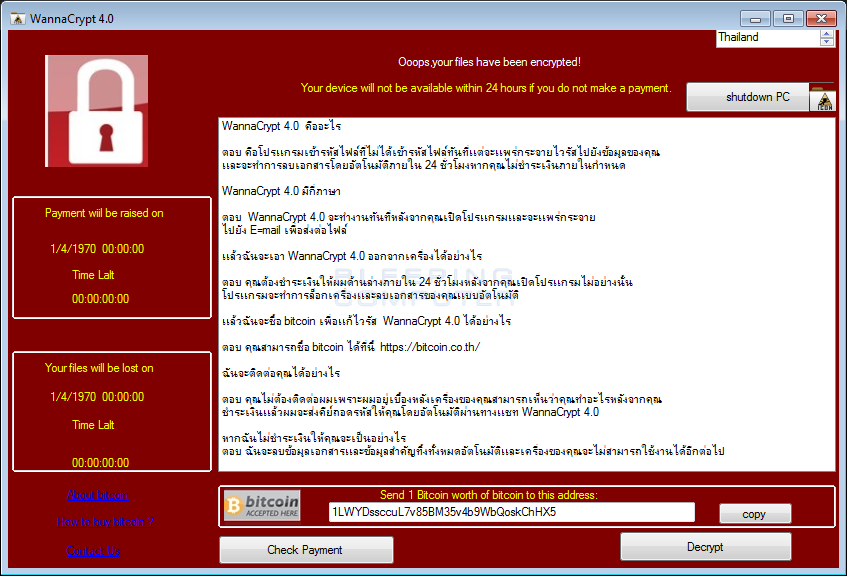

Еще одна интересная поделка — Aron wanaCrypt0r 2.0 Generator v1.0. Этот генератор позволяет создавать кастомные экраны блокировки на базе WannaCry (разного цвета, с разными кнопками, изображениями и платежными данными). Генератор помогает кастомизировать только окно вымогателя, но не сам исполняемый файл.

Версия Wanna Crypt v2.5 пока находится в начальной стадии разработки и вообще не шифрует файлы, лишь показывает экран блокировки, полностью копирующий оригинального шифровальщика.

Аналогичной пустышкой является и WannaCrypt 4.0, который также не шифрует данные и имитирует окно Wana Decrypt0r. Единственным интересным аспектом этой копии является тот факт, что по умолчанию сообщение с требованием выкупа выводится на тайском языке, тогда как оригинальный SMB-червь тайский не поддерживает.

Costin Raiu

Costin Raiu

Matthieu Suiche

Matthieu Suiche