Специалисты Cisco Talos обнаружили новую RAT-малварь ROKRAT, которая атакует корейских пользователей и использует для работы своих управляющих серверов легитимные сервисы.

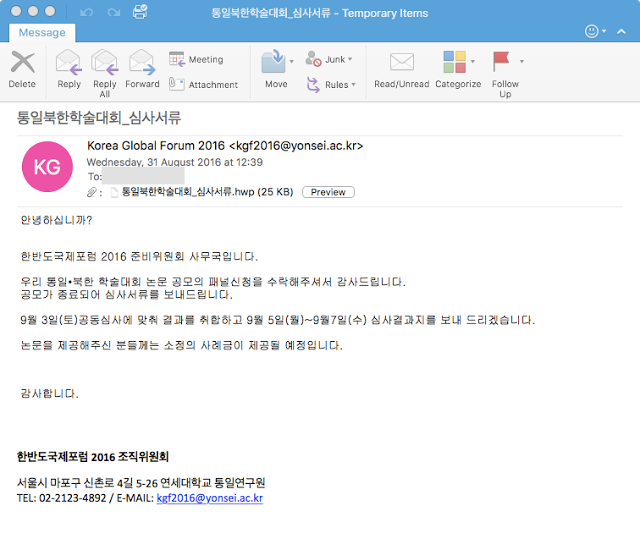

ROKRAT распространяется посредством почтового спама, содержащего вредоносные документы Hangul Word Processor (HWP). В ряде восточных стран данный текстовый процессор куда популярнее решений Microsoft. Также исследователи обнаружили, что некоторые фишинговые послания приходят жертвам с сервера частного университете Yonsei, что добавляет им правдоподобности.

Вредоносные документы содержат встроенные объекты Encapsulated PostScript (EPS) и эксплуатируют известную уязвимость CVE-2013-0808, чтобы скачать бинарник, замаскированный под JPG-файл. Как только этот файл дешифруется и выполняется, ROKRAT заражает систему жертвы. Вредонос способен не только похищать файлы, но также оснащается функцией кейлоггера, а один из изученных образцов может тайно делать снимки рабочего стола.

Исследователи пишут, что для C&C-коммуникаций и эксфильтрации данных операторы малвари используют легитимные сайты, такие как Twitter, «Яндекс» и Mediafire. Заметить и отфильтровать такую активность сложно не только из-за того, что это популярные и известные платформы, но и в силу того, что все они используют HTTPS, так что заметить специфические паттерны весьма трудно.

Эксперты пишут, что ROKRAT использует для работы 12 жестко закодированных токенов (7 разных API токенов Twitter, 4 токена «Яндекс» и один токен для аккаунта Mediafire). К примеру, вредонос проверяет сообщения в ленте Twitter для получения приказов, а также может твитить сам. Кроме того, ROKRAT способен скачивать и выполнять файлы, или загружать похищенные данные в облако «Яндекс» или Mediafire.

«Один из изученных образцов использовал для связи только Twitter, тогда как другой также эксплуатировал облачные платформы «Яндекс» или Mediafire. Токены Twitter, которые мы сумели извлечь в обоих случаях, были одинаковыми. Мы явно наблюдаем попытки оснастить данный RAT дополнительными функциями, чтобы достичь более изощренного уровня атак», — пишут специалисты Cisco Talos.

ИСТОЧНИК: XAKEP>RU